Dot1x چیست و چه کاربردی دارد؟

یکی از مشکلا ت سازمانها در دنیای امروز امنیت در لایه 2 و کاربرانی هستند که احتیاج به جابجایی مدام در سازمان دارند مانند Mobile computer ها و در صورتی که VLAN تعریف شده باشد کاربر نمی توانند به یک شبکه لایه 2 از طریق پورت فیزیکی ورودی دسترسی داشته باشند.همچنین این جا به جایی نیاز هایی دیگری را نیز مطح می کند که چه کسی می خواهد به یک پورت مشخص دسترسی پیدا کند پس استاندارد 802.1X توسط شرکت IEEE برای پیاده سازی Security در این لایه وضع شد.این استاندارد راه حلی ارایه داده که بر مبنای آن Client/Server با قابلیت Access Control و Authentication را جهت جلوگیری از دسترسی های غیر مجاز توسط کامپیوترهای مختلف ، که قصد اتصال به شبکه را دارند را مشخص کرد.authentication server که در این استاندارد استفاده می گردند بسته به نوع کار متنوع میباشند همانند RADIUS ، CISCO ACS ، NAC و …

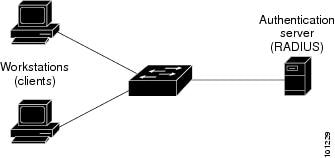

در شکل فوق سوییچ نقش پراکسی را بین کلاینت و سرور Radius دارد

radius سرور مسول اعتبار سنجی و تصدیق هویت کاربران می باشد و نتیجه را به سوییچ اطلاع میدهد.

شرح انجام اعمال گفته شده بصورت زیر است:

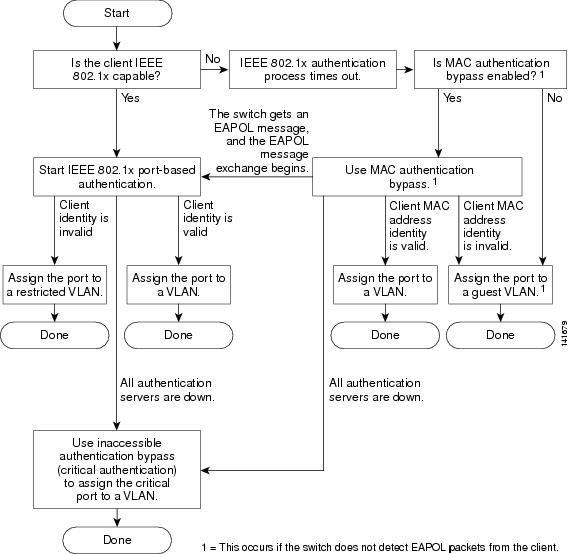

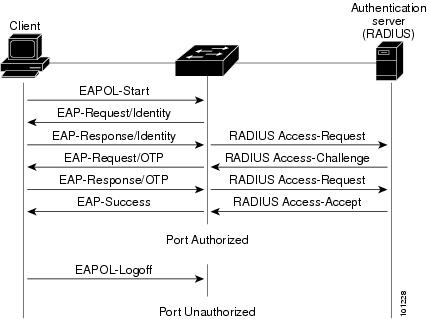

1- به محض شناسایی یک کاربر جدید روی پورت سوییچ ، قبل از اینکه کامپیوتر بتوانند به شبکه متصل گردد حالت شناسایی کاربر فعال شده و پورت به حالت unauthorized تنظیم می شود سپس فقط اجازه عبورEAP ،EAPOL را اجازه میدهد و ترافیک های دیگر مانند DHCP و HTTP را مسدود می کند.

2- Authenticator (سوییچ یا access point) ، تقاضای EAP را به کاربر می فرستد.

3- کاربر پاسخ EAP را به عنوان جواب به Authenticator شده ارسال میکند سپس authenticator پاسخ دریافت شده به authentication server خودش ارسال می کند.

4- اگر authentication server نام کاربری و پسورد کامپیوتر مورد نظر را در data base خود معتبر دید پورت را به حالت authorized تنظیم می شود و VLAN کاربر مورد نظر نیز مشخص گردیده و سروسیس های دیگر شبکه آزاد می گردند تا کاربر بتواند از منابع شبکه و VLAN خود استفاده کند.

5- ودر پایان هنگامی که کاربرسیستم خود را خاموش یا log off می کند، یک پیام EAP-logoff به authenticator متصل شده بصورت اتوماتیک ارسال میشود تا Authenticator پورت را به حالت unauthorized بر می گرداند و تمام ترافیک های غیر از EAP ،EAPOL ، STPو CDP مسدود شود.

لازم به ذکر است از این استاندارد در سازمانهایی که ورودMobile Computer در آن زیاد می باشد بسیار مورد استفاده قرار می گیرد. وقتی این سیستم را پیاده سازی می کنی، روی Switch به ازای هر Port گزینه ای در اختیارت است به نام multiple-hosts به صورت پیش فرض این گزینه غیر فعال است، به این معنی که به هر Port فقط یک کلاینت می تواند وصل شود و اگر این Port به یک Hub وصل شود، فقط همان کلاینتی که Authenticate کرده می تواند تبادل اطلاعات کند و بقیه امکان تبادل اطلاعات ندارند. ولی در مواردی که به دلایلی کسی بخواهد چند کلاینت از یک Port استفاده کنند (به وسیله یک Hub) می بایست Multiple-hosts فعال شود و در این صورت، Authenticate کردن یکی از کلاینت هایی که به آن Hub متصل هستند کافیست تا دروازه ورود به شبکه برای دیگر کلاینت های آن Hub هم باز شود. این یک انتخاب است و اختیارش در دست مدیر شبکه. مثلا وقتی کلاینت از virtual ماشینها استفاده می کند باید Multiple-hosts فعال باشد تا علاوه بر سیستم اصلی ، ماشینهای مجازی نیز تصدیق هویت شوند.

If 802.1x authentication times out while waiting for an EAPOL message excha

اما چند سوال در این مورد….

اگر User شما به دست دیگری بیفتد چه می شود؟!

همانی می شود که اگر رمز کارت عابر بانکت به دست دیگری بیفتد! همان طور که از آن حفاظت می شود، از این هم باید حفاظت شود.

میشود با MAC آدرس نیز این کار را کرد ، پس دلیل مزیت آن چیست ؟

اعمال کنترل با MAC Address در راهکارهای امنیتی Enterprise جایی ندارد و نمی توان آن را با با این Solution ترکیب کرد و نتیجه تمیزی به دست آورد. مدیریت یکپارچه و منظم را از بین می برد و همچنین سطح امنیتی بالایی هم ندارد. علاوه بر این ها، اگر از NPS استفاده شود، کنترل های بسیاری در اختیار قرار می دهد. برای نمونه می توان تعریف کرد که پس از کنترل دسترسی و Authentication و تعیین VLAN، وضعیت سلامت کلاینت نیز کنترل شود و مثلا Antivirus اش فعال باشد و به روز باشد و Firewall اش فعال باشد و سیستم عاملش آخرین Patch ها را دریافت کرده باشد و به روز باشد و سپس دسترسی اش به شبکه امکان پذیر شود!

با Dot1x نمی توان بر اساس MAC Address عمل Authentication را انجام داد و باز هم تکرار می کنم که MAC Address گزینه مناسبی برای چنین کنترلی نیست، چون Validity اش بالا نیست و نمی توان به آن اعتماد کرد. در مورد پیاده سازی dot1x با MAC هم اصلاً پیشنهاد نمیشه، چون خیلی راحت کاربر (یا بهتر بگیم هکر) میتونه MAC خودش را عوض کنه و بره توی VLAN ای که نباید بره. ولی خوب وقتی بحث Certificate باشه اوضاع کمی فرق میکنه.

این یعنی دیگر نمی تواند هر کسی که از راه رسید Laptop اش را به یک Node آزاد متصل کند و وارد شبکه شود. یعنی این که اگر کاربری روی سیستمش به صورت Local وارد شد، امکان کنترل دسترسی اش به منابع شبکه وجود خواهد داشت. این یعنی یک لایه کنترل امنیتی.

مورد بالا با Port Security کاملا تحت کنترل است ؟

چطور با Port Security کاملا تحت کنترل است؟ با تعریف تک تک MAC Address ها روی تک تک Port ها؟! در شبکه ای با چند هزار یا حتی چند صد کلاینت و دهها Switch فکر می کنی چنین کاری شدنیست؟!

نکاتی در مورد DOT.X :

The switch re-authenticates a client when one of these situations occurs:

•![]() Periodic re-authentication is enabled, and the re-authentication timer expires.

Periodic re-authentication is enabled, and the re-authentication timer expires.

You can configure the re-authentication timer to use a switch-specific value or to be based on values from the RADIUS server.

After 802.1x authentication using a RADIUS server is configured, the switch uses timers based on the Session-Timeout RADIUS attribute (Attribute[27]) and the Termination-Action RADIUS attribute (Attribute [29]).

The Session-Timeout RADIUS attribute (Attribute[27]) specifies the time after which re-authentication occurs.

The Termination-Action RADIUS attribute (Attribute [29]) specifies the action to take during re-authentication. The actions are Initialize and ReAuthenticate. When the Initialize action is set (the attribute value is DEFAULT), the 802.1x session ends, and connectivity is lost during re-authentication. When the ReAuthenticate action is set (the attribute value is RADIUS-Request), the session is not affected during re-authentication.

•![]() You manually re-authenticate the client by entering the dot1x re-authenticate interface interface-id privileged EXEC command

You manually re-authenticate the client by entering the dot1x re-authenticate interface interface-id privileged EXEC command

If you enable authentication on a port by using the authentication port-control auto or dot1x port-control auto interface configuration command, the switch initiates authentication when the link state changes from down to up or periodically as long as the port remains up and unauthenticated. The switch sends an EAP-request/identity frame to the client to request its identity..